※ This article is intended to learn correct knowledge through analysis.

- 제목 : 메일 보안 시스템 개선을 위한 스피어피싱 메일 대응 방안

- 발행기관 : 한국융합보안학회

- 간행물 : 융합보안논문지 제21권 제5호 (2021.12) p.29-36

- 저자 : 염다연, 신동천

요약

기존의 스팸 메일 차단 시스템으로 대응이 어려운 스피어피싱에 대한 대응 방안 모색

1. 서론

인터넷 발달 > 이메일 사용 증가 > 스팸 메일 증가 > 스팸 메일 차단 방법 발전 > 새로운 유형(스피어 피싱)의 스팸 등장

스피어피싱 메일의 특징

대상자를 특정하여 정보 탈취 후 악용하므로 APT의 일종

스피어피싱 메일 공격 대응의 필요성

대상이 특정되므로 공격 여파가 크므로 메일 보안 시스템에서 대응 필요

스팸 메일 차단 시스템의 한계

스피어피싱 메일은 스팸과 다름, 사회공학적 기법, 차단의 어려움, 본 연구의 필요성

논문의 연구 주제

스팸 메일 차단 시스템 분석, 스피어피싱 메일 공격 유형 분석, 대응 방안 제시

논문의 구성 설명

스팸 메일 차단 시스템 분석 > 대표적인 스피어피싱 메일 공격 유형 분석 > 한계 및 대응 방안 제시 > 결론

2. 스팸메일 차단 시스템

이메일 서비스, 스팸 메일 차단 시스템의 전반적인 상황

스팸메일 차단 시스템 비교 분석

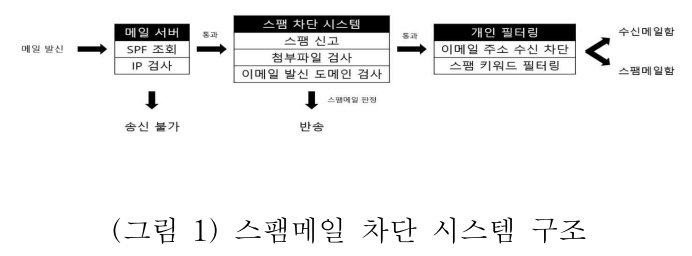

스팸 메일 차단 서비스의 기능 비교, (그림 1)을 통해 차단 시점으로 분류

📌 Comment

그림 1의 설명/구성이 잘못되었다.

■ 문제점

- 송신 메일 서버에서 SPF 조회, IP 검사(RBL)를 하는 것은 일반적인 메일 발신 로직상 맞지 않음

(SPF, RBL은 수신단에서 검사)

- 스팸 차단 시스템과 개인 필터링은 실제로는 '스팸 메일 차단 시스템'에서 처리하는 영역

- 스팸 메일 차단 시스템에서 차단한 메일은 사용자의 '스팸메일함'으로 유입되지 않는 것이 일반적(스팸 차단 시스템의 처리 방식에 따라 다름)

- 수신 메일 서버 부재

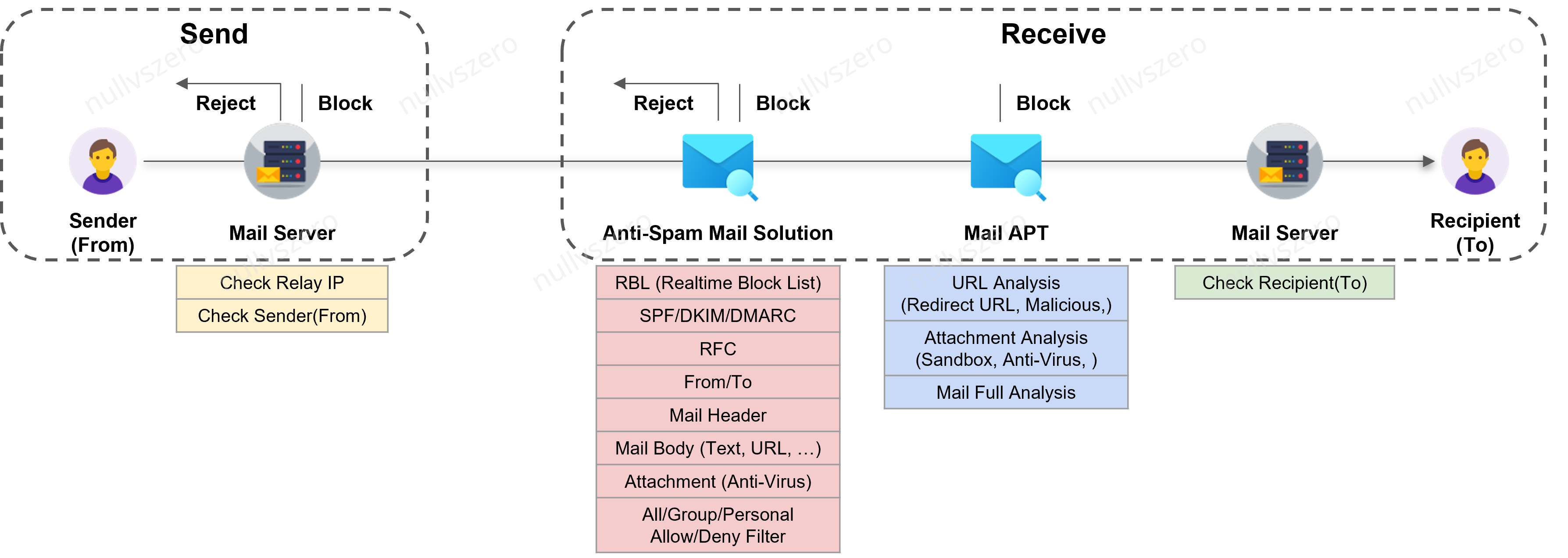

일반적으로 메일 발신 → 수신까지 설명할 때는 아래와 같이 설명한다.

■ 발신 구간(Send) - Mail Server 발신자 계정이 메일서버에 존재하는지 검사 발신 IP가 Relay에 등록되어 있는 IP와 일치하는지 검사 ■ 수신 구간(Receive) - Anti-Spam Mail Solution RBL : 발신 IP가 RBL에 등록되어 있는 IP와 일치하는지 검사 (Ex. https://www.spamhaus.org) SPF/DKIM/DMARC : 위/변조 여부를 검사 RFC : RFC 규약 준수 여부 검사 (Ex. RFC282 4.5.3.1 local-part) Mail Header : 메일 Header 분석 Mail Body : 메일 본문(body) 분석(URL, 키워드 등) Attachment : Anti-Virus, Hash 를 통해 첨부파일 검사 All/Group/Personal Allow/Deny Filter : 전체/그룹/사용자별 허용/차단 필터(스팸 메일 차단 솔루션에 따라 제공 여부 상이) - Mail APT URL Analysis : 본문, 첨부파일의 URL 검사 Attachment Analysis : Sandbox, Anti-Virus, Hash 등을 통해 첨부파일 검사 Mail Full Analysis : 메일 원문 전체 검사 - Mail Server 수신자 존재 여부 검사

2.1 SPF 조회 / IP 검사

SPF 설명

📌 Comment

"메일 서버에서 스팸메일 여부를 체크하는 기능들은 이메일의 송신 가능 여부를 판단하기 위한 조건이므로 해당하면 송신이 불가능한 특징이 있다" > SPF를 메일 송신 시 검사하는 기능으로 잘못된 설명. SPF 검사는 수신 측에서 검사. "SPF란 메일 서버 정보를 사전에 DNS에 공개하고 등록함으로써 수신자에게 이메일에 표시된 발송자정보가 실제 메일 서버의 정보와 일치하는지를 확인할 수 있도록 하는 인증기술이다[8]" > 보다 명확한 설명은 'SPF란 메일 서버의 IP를 사전에 발신 도메인의 SPF(TXT) 레코드에 등록함으로써 수신자가 메일 수신 시 발신 IP와 발신 도메인의 SPF(TXT) 레코드를 비교하여 일치하면 정상, 일치하지 않으면 도메인 위조로 판단하여 스팸으로 차단하는 기술이다' 라고 할 수 있다. "이메일 헤더에 적혀있는 SPF 값을 해당 이메일 서비스를 제공하는 기업의 SPF 조회를 통해 수신자 측의 이메일에서는 해당 이메일의 송신자 정보가 위조 혹은 변조되지 않았음을 확인할 수 있으며 한국인터넷진흥원에 등록된 안전한 서버임을 확인할 수 있다." > 해당 설명은 KISA에서 제공하는 White Domain 과 SPF 가 혼재된 설명으로 부적절하다. 그리고 스팸 메일 차단 시스템 or 메일 서버에서 발신 IP에 대한 SPF 결과 값을 헤더로 추가해야 남는다. '이메일 헤더에 적혀있는 SPF 값을 해당 이메일 서비스를 제공하는 기업의 ~' 가 아니라 '발신 IP를 발신 도메인의 SPF 레코드 값과 비교하여 ~ 위조 혹은 변조되지 않았음을 확인할 수 있으며 ~ 사용자/운영자는 헤더에 있는 SPF 정보를 통해 상세 정보를 확인할 수 있다.'라고 하는 것이 올바른 설명이다.

2.2 스팸 신고

불필요한 메일을 스팸메일 목록에 도메인 등록

📌 Comment

"이메일을 수신한 사람이 이메일을 직접 열람하거나 혹은 이메일의 제목 등으로 판단하기에 적절하지 않은 이메일, 광고 메일과 같이 불필요하다고 판단되는 이메일을 해당 기업의 스팸메일 목록에 도메인을 등록한다." > 스팸 신고는 스팸메일 차단 시스템, 메일서버, 운영 환경에 따라 아래의 예시와 같이 달라진다. 스팸 신고 시 스팸메일 차단 시스템 벤더로 해당 메일을 신고하여 패턴 업데이트를 요청하는 경우 스팸 신고 시 발신자 이메일, 제목 등의 특정 기준으로 차단 패턴을 등록하는 경우 스팸 신고 시 보안팀(보안담당자)으로 신고 메일을 접수(전달)하는 경우 "등록된 도메인은 이 메일로 수신되기 전에 반송된다." > 스팸 신고된 메일의 처리에 대한 것도 경우에 따라 다르며 일반적으로는 '반송'이 아닌 '차단'을 한다. 반송 : 추후 발송자가 유사 메일을 발신하여 재유입될 경우 스팸 차단 시스템/메일서버가 발송자에게 거부(리턴) 메일 발송 차단 : 추후 발송자가 유사 메일을 발신하여 재유입될 경우 스팸 차단 시스템/메일서버에서 차단(발신자/수신자에게 알리지 않음)

2.3 첨부파일 검사

악성코드 검사

2.4 도메인 검사

발신자 도메인 검사

2.5 이메일 주소 수신 차단

이메일 사용자(수신자)가 발신자 이메일을 직접 차단 설정

2.6 차단 키워드 설정

키워드를 설정하여 차단

2.7 언어별 스팸 분류 설정

업무상에서 주로 거래하는 거래처 외의 국가 언어 차단

📌 Comment

2. 스팸메일 차단 시스템에 대한 Comment - 스팸메일 차단 시스템의 전체 기능을 다루기에는 지면의 제한이 있었을 것으로 보이나 실제 스팸 메일 차단 시스템에서는 다양한 기능을 이용하여 스팸 메일을 차단 - 수신 메일 보안 환경은 논문과 같이 "스팸 메일 차단 시스템 → 메일서버" 구성인 경우도 있지만 보안에 투자하는 기업은 "스팸 메일 차단 시스템 → 이메일 APT → 메일서버" 구성을 사용함

3. 스피어피싱 메일 공격 유형

스피어피싱 메일 공격 사례

스피어피싱 메일 공격 유형 4가지

3.1 도메인 위조

발신자 도메인 변조

3.2 악성코드 첨부

압축 파일, 실행 파일, 문서형 악성 코드

3.3 악성 URL 삽입

피싱 사이트, 단축 URL,

3.4 클라우드 URL 삽입

클라우드 스토리지(구글 드라이버, 드롭박스) URL 주소 첨부

4. 스피어피싱 메일 공격 대응 기능 방안 고찰

4.1 스팸메일 차단 시스템의 대응 기능 고찰

3장의 공격 유형에 대한 대응 방안 고찰

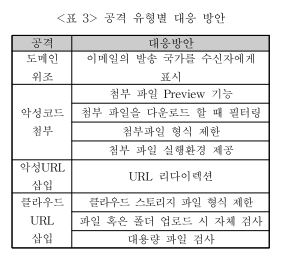

a. 도메인 위조

SPF, IP 검사 한계

b. 악성코드 첨부

파일 종류에 대한 분석이 부족할 경우 공격

c. 악성 URL & 클라우드 URL 삽입

악성 URL, 클라우드 스토리지(구글 드라이버, 드롭박스) URL 주소 검토 기능 부재

기존 스팸메일 차단 시스템 기능으로는 한계

4.2. 공격 유형별 대응 방안

<표 3>를 통해 스피어피싱 메일 공격에 대한 대응 방안 제시

5. 결론

기존 스팸메일 차단 시스템의 한계 지적

제시된 유형별 대응 방안을 스팸메일 차단 시스템에 추가하여 스피어피싱 메일 차단 필요

📌 Comment

- 악성 메일 모의 훈련을 통한 사용자 인식 개선

지속적으로 변화/발전하는 스팸 메일의 특성 상 기능을 통한 대응에는 한계가 있음

따라서 최근에는 "악성 메일 모의 훈련"을 통해 사용자(수신자) 인식을 제고하는 "인간 중심 보안"이 대두되고 있음

- 첨부파일 공격에 대한 대응

메일에 첨부된 파일을 통한 공격에 대응하기 위해 스팸메일 차단 시스템에서는 아래와 같이 다양한 방안으로 대응하고 있음

1. Anti-Virus를 이용하여 검사

2. 확장자 기준 차단

업무와 무관한 파일 확장자를 차단하여 악성 파일 차단

3. 본문에 기재된 비밀번호를 이용하여 압축 해제 후 검사

메일에 압축파일이 포함된 경우 일반적인 Password(Dictionary), 본문에 기재된 비밀번호를 이용하여 압축 해제 후 검사

4. CDR

CDR 기술을 이용하여 문서형 첨부파일의 속성, 내용, 매크로/함수 등을 검사하여 차단하거나 무해화

- 본 논문에서 스피어 피싱 메일을 차단하기 위해 유형 분석을 시도한 것은 좋았으나 기업의 보안 환경과 보완책에 대해서는 추가 고민 필요

현업에서 고객으로부터 스팸 메일 유입으로 패턴 등록/기능 개선 요청을 받는 스팸메일 차단 시스템 벤더에서는 왜 해당 기능을 적용하지 않았을까?

저자가 제시한 대안의 제한사항, 문제점, 오/과탐 소지는 없는가? 이에 대한 해결책은 무엇인가?

모든 위험을 감소시킬 것인가? 투자 비용을 고려하여 수용할 것인가? 보험으로 전가할 것인가? 메일을 사용하지 않는 방안으로 회피할 것인가?

조금 더 깊이있는 고민과 해결책 제시가 필요하다.